Недавно мне лично пришлось столкнуться с двумя реальными атаками на email-инфраструктуру сайта. Одна из них вывела из строя канал заявок, вторая поставила под угрозу репутацию домена. Обе — классические и при этом крайне распространённые. Особенно среди владельцев WordPress-сайтов с популярными плагинами форм и стандартными настройками отправки писем.

В этой статье я разложу всё по полочкам: как работает каждая уязвимость, к чему она приводит, и главное — как от неё защититься.

Атака №1 — Спам через контактную форму

Суть атаки

Злоумышленники массово отправляют фальшивые заявки через вашу контактную форму. На первый взгляд — ничего страшного. Но тут важно понимать два ключевых момента:

- Ваш канал заявок просто «забивается». Реальные обращения теряются в потоке мусора.

- Если у вас настроен автоответ на email (например: «Мы получили вашу заявку, свяжемся в ближайшее время»), вы начинаете рассылать сотни писем на случайные адреса.

Последствия

- SMTP-провайдер (например, Gmail, Mailgun, SendGrid) может ограничить или полностью заблокировать отправку писем.

- Ваш домен с высокой вероятностью попадёт в спам-листы и чёрные базы.

- Вы теряете возможность общаться с клиентами, потому что письма начинают попадать в спам или вообще не доходят.

Как защититься

1. Сохраняйте заявки до отправки письма.

Сначала фиксируйте данные пользователя в CRM или базе данных. Только после этого отправляйте письмо, если оно действительно нужно.

2. Дублируйте уведомления в другие каналы.

Например, настройте отправку заявок в Telegram или Slack — с помощью Webhook’ов, n8n или плагинов вроде WP Webhooks.

3. Обеспечьте защиту самой формы:

- Google reCAPTCHA v2 или v3

- hCaptcha (менее известная, но надёжная альтернатива)

- Honeypot (скрытые поля для ловли ботов)

- Ограничения по IP (не чаще одной заявки в 30 секунд)

- Фильтрация по ключевым словам

Рекомендованные плагины

- Contact Form 7 — подключите Flamingo, Honeypot, reCAPTCHA

- WPForms — встроенная антиспам-защита, Telegram-интеграция через Webhook

- Fluent Forms — имеет антиспам и поддержку Telegram из коробки

- Gravity Forms — продвинутая фильтрация, интеграции с CRM

- Elementor Forms — добавьте reCAPTCHA, используйте REST API или Webhook для передачи данных

Атака №2 — Фишинговые письма от вашего имени (спуфинг)

Суть атаки

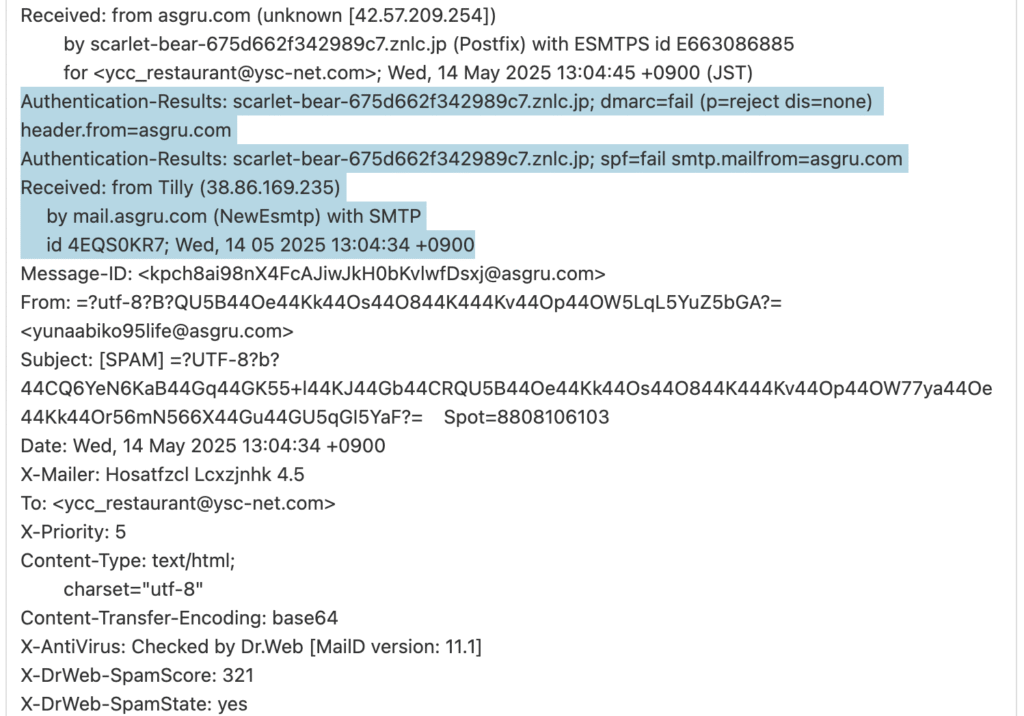

Это та атака, с которой я столкнулся буквально недавно.

На ваш email начинают приходить жалобы: мол, от вашего адреса приходят фишинговые письма. При этом никакого взлома не происходило. Просто злоумышленники начали рассылать письма от имени вашего домена, без доступа к серверу или сайту.

Что внутри этих писем — зависит от фантазии атакующего: фальшивые счета, вредоносные ссылки, фишинг и т. д.

Последствия

- Люди получают вредоносные письма, якобы от вас.

- Урон по репутации — особенно если вы работаете в доверительной нише (финансы, консалтинг, юриспруденция).

- Возможны жалобы в хостинг, доменную зону, судебные претензии.

- Настоящие письма с вашего домена начинают блокироваться или попадать в спам.

Как защититься от спуфинга

На 2025 год у каждого домена должны быть настроены следующие DNS-записи:

1. SPF (Sender Policy Framework)

Проверяет, какие серверы имеют право отправлять письма от вашего домена.

Пример записи:

v=spf1 include:_spf.google.com ~all2. DKIM (DomainKeys Identified Mail)

Добавляет к письму цифровую подпись, которая подтверждает его подлинность и то, что оно не было изменено.

3. DMARC (Domain-based Message Authentication, Reporting & Conformance)

Устанавливает политику: что делать с письмами, не прошедшими SPF/DKIM, и присылает вам отчёты об этих попытках.

Пример записи:

v=DMARC1; p=quarantine; rua=mailto:dmarc@вашдомен.com;p=none— только отчёты, без фильтрацииp=quarantine— подозрительные письма отправляются в спамp=reject— блокируются на уровне почтового сервера

Что это даёт

- Вы получаете отчёты о попытках атаки.

- Ваши настоящие письма проходят проверки и не попадают в спам.

- Фейковые письма блокируются до того, как их увидит пользователь.

Что ещё важно для WordPress-сайтов

1. Не используйте стандартную функцию wp_mail() или PHP mail().

Они не добавляют ни DKIM, ни корректных заголовков. Такие письма чаще попадают в спам.

2. Используйте SMTP-плагин:

- WP Mail SMTP — интеграции с Gmail, Mailgun, SendGrid, Amazon SES

- Post SMTP — альтернативный плагин с логами и webhook’ами

3. Регулярно проверяйте конфигурацию через:

Резюме — чеклист для владельца сайта на WordPress

- Настройте защиту формы (reCAPTCHA, лимиты, фильтры)

- Не отправляйте письма до валидации заявки

- Используйте Telegram/CRM/Slack для параллельных уведомлений

- Установите и проверьте SPF, DKIM, DMARC

- Настройте SMTP для всех исходящих писем

- Мониторьте DMARC-отчёты

Если вам нужна помощь с настройкой формы, SMTP, DNS или интеграций — напишите мне. Всё можно сделать безопасно, без потери заявок и без риска попасть в чёрные списки.

Почтовая гигиена — это не опция, а базовая инфраструктура вашего бизнеса.

Добавить комментарий